Salt Typhoon de 2024

¿Qué es Salt Typhoon?

Salt Typhoon un sofisticado actor de amenazas persistentes avanzadas (APT), atribuido al Ministerio de Seguridad del Estado de China, conocido por ejecutar campañas de ciberespionaje de alto perfil dirigidas a infraestructuras críticas y activos estratégicos, especialmente en Estados Unidos.

Salt Typhoon de 2024 fueron ciberataques calculados y sofisticados que explotaron vulnerabilidades sistémicas y comprometieron infraestructuras de comunicaciones críticas en todo el mundo. Los autores demostraron su destreza técnica, lo que puso de relieve la evolución del panorama de amenazas y subrayó la urgente necesidad de contar con defensas resilientes, soberanas y adaptables.

Últimas Salt Typhoon

Características de Salt Typhoon

Salt Typhoon un nuevo nivel de amenazas cibernéticas. Las características clave de los ataques incluían:

1. Compromiso de la cadena de suministro

Los actores maliciosos se infiltraron en las cadenas de suministro, incrustando cargas maliciosas en actualizaciones de firmware y equipos de telecomunicaciones. Estas vulnerabilidades eludieron las medidas de seguridad tradicionales, lo que permitió a los atacantes acceder a las operaciones de red a un nivel fundamental.

2. Explotación de vulnerabilidades de día cero

Los atacantes aprovecharon vulnerabilidades de día cero para penetrar profundamente en los sistemas de telecomunicaciones, aprovechando tanto las vulnerabilidades del hardware como del software. Al atacar puntos débiles sin parchear, se aseguraron de que la infiltración inicial pasara desapercibida.

3. Movimiento lateral y escalada de privilegios

Se emplearon herramientas personalizadas para el movimiento lateral dentro de las redes, con el objetivo de controlar los sistemas centrales de enrutamiento, las bases de datos de suscriptores y los datos operativos confidenciales. Las técnicas de escalada de privilegios permitieron a los atacantes acceder a áreas restringidas críticas para la infraestructura de telecomunicaciones.

4. Interrupción selectiva

Salt Typhoon interrumpieron el servicio reconfigurando protocolos vitales, interceptando comunicaciones y obteniendo acceso no autorizado a los sistemas de gestión de la red. Estas medidas pusieron en peligro tanto las comunicaciones de los consumidores como las operaciones industriales.

5. Discreción y persistencia

El malware avanzado con técnicas de ofuscación permitió a los atacantes permanecer sin ser detectados durante largos periodos de tiempo. La persistencia de estas amenazas aumentó la complejidad de las estrategias de respuesta.

Impactos del Salt Typhoon las redes de telecomunicaciones

Las consecuencias de Salt Typhoon abarcaron los ámbitos operativo, normativo y reputacional. Los operadores de telecomunicaciones de todo el mundo informaron de repercusiones significativas, entre ellas:

Inestabilidad de la red

Las modificaciones no autorizadas de los protocolos de enrutamiento desestabilizaron las redes, interrumpiendo el flujo de datos y la disponibilidad del servicio. La integridad de la infraestructura de comunicaciones se vio afectada, lo que mermó la fiabilidad entre los usuarios.

Exfiltración de datos

El robo de datos a gran escala incluyó información de suscriptores, tokens de autenticación y configuraciones de red propietarias. La exposición de estos datos confidenciales tuvo importantes repercusiones financieras y de confianza para las organizaciones afectadas.

Interrupciones del servicio

Los ataques coordinados provocaron cortes prolongados, lo que comprometió servicios esenciales en regiones de Asia, Europa y América del Norte. Las empresas y los sectores críticos, que dependen de servicios de telecomunicaciones ininterrumpidos, fueron especialmente vulnerables.

Consecuencias normativas

Los organismos reguladores, entre ellos la Comisión Federal de Comunicaciones (FCC) y la Agencia de la Unión Europea para la Ciberseguridad (ENISA), intensificaron el escrutinio de los operadores afectados. Las organizaciones se enfrentaron a una mayor responsabilidad, incluyendo la obligación de divulgar información y sanciones severas.

Cronología de las Salt Typhoon de 2024

Enero de 2024: Se detectó una actividad de reconocimiento inicial, en la que se utilizaron vulnerabilidades de los puntos finales SS7 para realizar sondeos limitados.

Marzo de 2024: Ataques coordinados dirigidos a las cadenas de suministro de telecomunicaciones, con la inserción de componentes maliciosos en infraestructuras esenciales.

Junio de 2024: Se desplegó malware personalizado dentro de las redes centrales, lo que permitió un acceso persistente al tiempo que se evitaban los mecanismos de detección.

Septiembre de 2024: algunos operadores lograron mitigar los intentos de exfiltración de grandes volúmenes de datos mediante una segmentación y unos controles de acceso mejorados.

Estos acontecimientos demostraron la capacidad de los delincuentes para adaptar sus estrategias, lo que aumentó la complejidad de las tácticas de mitigación eficaces.

Estrategias de defensa y mitigación

La respuesta al Salt Typhoon medidas de seguridad innovadoras y multicapa diseñadas para contrarrestar las amenazas cibernéticas avanzadas. Las respuestas eficaces se centraron en lo siguiente:

1. Implementación de la arquitectura Zero Trust

Los modelos Zero Trust minimizaron el movimiento lateral mediante el establecimiento de entornos de red altamente segmentados. Los permisos de acceso se restringieron rigurosamente a identidades y dispositivos verificados, lo que redujo significativamente las superficies de ataque.

2. Gestión mejorada de vulnerabilidades

Las organizaciones adoptaron evaluaciones continuas de vulnerabilidad y estrategias de implementación acelerada de parches, abordando las debilidades explotables antes de que los adversarios pudieran aprovecharlas.

3. Inteligencia sobre amenazas en tiempo real

Las herramientas automatizadas de inteligencia sobre amenazas proporcionaron una supervisión constante del tráfico de red en busca de patrones anómalos. La detección proactiva de comportamientos anormales permitió responder de forma inmediata a posibles intrusiones.

4. Gestión de identidades y accesos (IAM)

Se aplicaron principios de privilegios mínimos y esquemas de autenticación multifactorial (MFA) en todos los sistemas críticos, lo que redujo las oportunidades de acceso no autorizado.

5. Sistemas avanzados de monitorización

Las plataformas SIEM mejoradas con aprendizaje automático permitieron una vigilancia sólida de las actividades en toda la red, lo que mejoró la detección de eventos y la eficacia de la respuesta.

Respuestas normativas y colaborativas

Respuestas normativas y colaborativas

Los reguladores y gobiernos mundiales colaboraron para hacer frente a los retos que planteaba Salt Typhoon. Entre sus medidas estratégicas se incluían:

Notificación obligatoria de incidentes: los plazos más estrictos para la divulgación de infracciones garantizaron respuestas oportunas a las amenazas emergentes.

Intercambio transfronterizo de información: La coordinación transnacional permitió a los operadores intercambiar mejores prácticas e indicadores de amenazas en tiempo real.

Estandarización y cumplimiento: Las organizaciones adoptaron marcos normativos del sector, entre ellos ISO/IEC 27001 y NIST SP 800-53, lo que reforzó la seguridad e inculcó la resiliencia operativa.

Caso práctico clave

Organismos reguladores como la Agencia de Seguridad Cibernética y de Infraestructuras (CISA) facilitaron la colaboración entre múltiples organismos, trabajando con operadores privados para realizar análisis forenses en profundidad y construir defensas viables contra futuros incidentes.

Construyendo resiliencia para el futuro

Salt Typhoon un caso convincente para reevaluar la resiliencia de las redes de telecomunicaciones. El camino a seguir requiere una vigilancia inquebrantable y una inversión tanto en tecnología como en las capacidades de la fuerza laboral.

Las organizaciones deben priorizar:

Cifrado cuántico seguro: la transición a métodos de cifrado resistentes al descifrado cuántico garantiza la confidencialidad a largo plazo.

Seguridad basada en blockchain: la tecnología blockchain permite reforzar la seguridad y la integridad del intercambio de datos.

Desarrollo de la plantilla: la formación del personal en materia de detección, mitigación y cumplimiento de los marcos normativos actualizados garantiza la competencia operativa.

Gobernanza adaptativa: Las estructuras de gobernanza integrales, diseñadas para abordar los retos de seguridad en constante evolución, permiten una respuesta proactiva ante las amenazas.

Salt Typhoon de 2024 redefinieron el panorama de la ciberseguridad en las telecomunicaciones. Estos incidentes pusieron de relieve las extraordinarias capacidades de los actores maliciosos modernos, al tiempo que subrayaron la importancia de contar con una infraestructura soberana y fortificada. Mediante la adopción de estrategias defensivas con visión de futuro y el fomento de marcos de colaboración, las organizaciones pueden prepararse para los complejos retos del mañana. La resiliencia, la precisión y las medidas de seguridad proactivas son esenciales para proteger la infraestructura de comunicaciones crítica que sustenta la sociedad global.

BlackBerry para voz y texto seguros

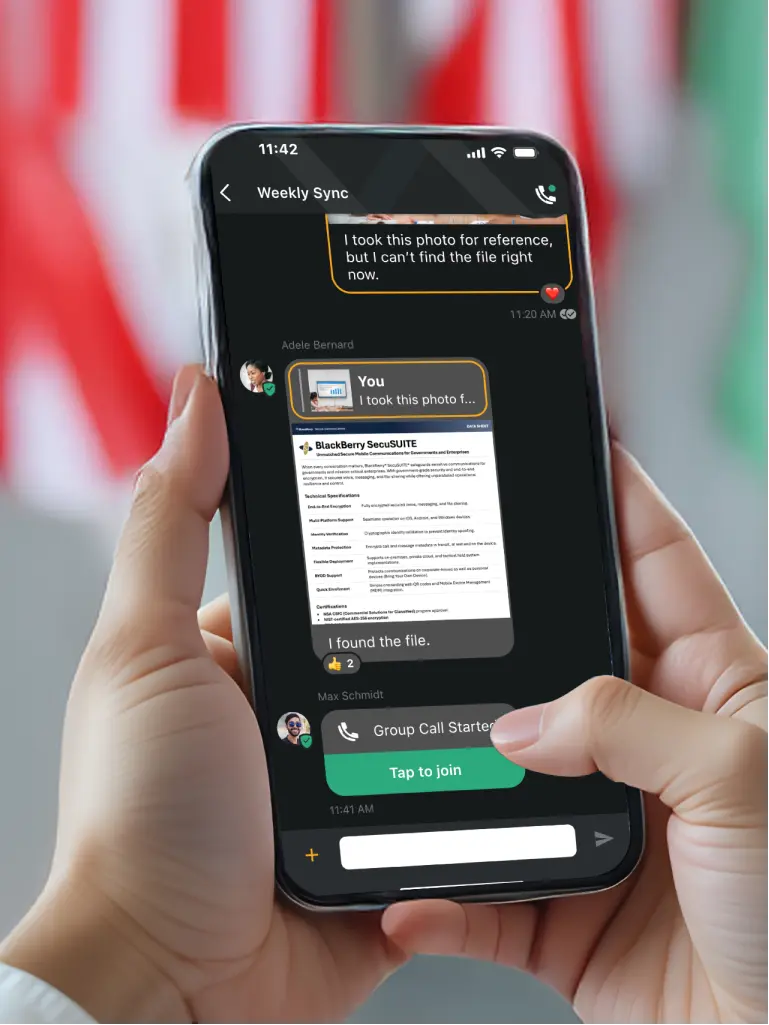

Asegúrese de que todas las conversaciones y comunicaciones sean seguras.

BlackBerry®SecuSUITE® ofrece seguridad certificada de grado soberano para mantener la privacidad, la verificación y la protección de las comunicaciones de voz, los mensajes y el intercambio de archivos.

Demostración de BlackBerry SecuSUITE