Salt Typhoon de 2024

Qu'est-ce que Salt Typhoon?

Salt Typhoon un acteur sophistiqué spécialisé dans les menaces persistantes avancées (APT), attribué au ministère chinois de la Sécurité d'État, connu pour mener des campagnes de cyberespionnage très médiatisées visant des infrastructures critiques et des actifs stratégiques, en particulier aux États-Unis.

Salt Typhoon de 2024 étaient des cyberattaques sophistiquées et calculées qui exploitaient les vulnérabilités systémiques et compromettaient les infrastructures de communication critiques à l'échelle mondiale. Les auteurs ont fait preuve d'une grande maîtrise technique, soulignant l'évolution du paysage des menaces et la nécessité urgente de mettre en place des défenses résilientes, souveraines et adaptatives.

Dernières Salt Typhoon

Caractéristiques des Salt Typhoon

Salt Typhoon un nouveau niveau de cybermenaces. Les principales caractéristiques de ces attaques étaient les suivantes :

1. Compromission de la chaîne d'approvisionnement

Les auteurs des menaces ont infiltré les chaînes d'approvisionnement, en intégrant des charges utiles malveillantes dans les mises à jour du micrologiciel et les équipements de télécommunication. Ces compromissions ont contourné les mesures de sécurité traditionnelles, permettant aux attaquants d'accéder aux opérations réseau à un niveau fondamental.

2. Exploitation des vulnérabilités zero-day

Les pirates ont exploité des failles zero-day pour s'infiltrer profondément dans les systèmes de télécommunications, ciblant à la fois les vulnérabilités matérielles et logicielles. En attaquant des failles non corrigées, ils se sont assurés que leur infiltration initiale passerait inaperçue.

3. Mouvement latéral et élévation des privilèges

Des outils personnalisés ont été utilisés pour se déplacer latéralement au sein des réseaux, dans le but de contrôler les systèmes de routage centraux, les bases de données des abonnés et les données opérationnelles sensibles. Des techniques d'élévation de privilèges ont permis aux pirates d'accéder à des zones restreintes essentielles à l'infrastructure des télécommunications.

4. Perturbation ciblée

Salt Typhoon ont perturbé le service en reconfigurant des protocoles essentiels, en interceptant des communications et en obtenant un accès non autorisé aux systèmes de gestion du réseau. Ces mesures ont compromis à la fois les communications des consommateurs et les opérations industrielles.

5. Discrétion et persévérance

Des logiciels malveillants avancés dotés de techniques d'obfuscation ont permis aux pirates de rester indétectables pendant de longues périodes. La persistance de ces menaces a accru la complexité des stratégies de réponse.

Impacts du Salt Typhoon les réseaux de télécommunications

Les conséquences des Salt Typhoon ont touché les domaines opérationnel, réglementaire et réputationnel. Les opérateurs de télécommunications du monde entier ont signalé des répercussions importantes, notamment :

Instabilité du réseau

Des modifications non autorisées apportées aux protocoles de routage ont déstabilisé les réseaux, perturbant le flux de données et la disponibilité des services. L'intégrité de l'infrastructure de communication en a souffert, érodant la fiabilité pour l'ensemble des utilisateurs.

Exfiltration de données

Le vol de données à grande échelle concernait notamment les informations des abonnés, les jetons d'authentification et les configurations réseau propriétaires. La divulgation de ces données sensibles a eu des répercussions financières et fiduciaires majeures pour les organisations concernées.

Interruptions de service

Des attaques coordonnées ont provoqué des pannes prolongées, compromettant des services essentiels dans plusieurs régions d'Asie, d'Europe et d'Amérique du Nord. Les entreprises et les secteurs critiques, qui dépendent de services de télécommunications ininterrompus, ont été particulièrement vulnérables.

Conséquences réglementaires

Les organismes de réglementation, notamment la Commission fédérale des communications (FCC) et l'Agence européenne chargée de la cybersécurité (ENISA), ont renforcé leur surveillance des opérateurs concernés. Les organisations ont dû faire face à une responsabilité accrue, notamment en matière de divulgation obligatoire et de sanctions sévères.

Chronologie des Salt Typhoon en 2024

Janvier 2024 : une première activité de reconnaissance a été détectée, exploitant les vulnérabilités des terminaux SS7 pour effectuer des sondages limités.

Mars 2024 : des attaques coordonnées ont ciblé les chaînes d'approvisionnement des télécommunications, introduisant des composants malveillants dans des infrastructures essentielles.

Juin 2024 : un logiciel malveillant personnalisé a été déployé au sein des réseaux centraux, permettant un accès permanent tout en échappant aux mécanismes de détection.

Septembre 2024 : certaines entreprises ont réussi à limiter les tentatives d'exfiltration de volumes importants de données grâce à une segmentation et à des contrôles d'accès renforcés.

Ces événements ont démontré la capacité des contrevenants à adapter leurs stratégies, ce qui rend les tactiques d'atténuation efficaces encore plus complexes.

Stratégies de défense et d'atténuation

Pour répondre à Salt Typhoon des mesures de sécurité innovantes et multicouches, conçues pour contrer les cybermenaces avancées. Les réponses efficaces se sont concentrées sur les points suivants :

1. Mise en œuvre d'une architecture Zero Trust

Les modèles Zero Trust ont minimisé les mouvements latéraux en mettant en place des environnements réseau hautement segmentés. Les autorisations d'accès ont été rigoureusement limitées aux identités et aux appareils vérifiés, ce qui a considérablement réduit les surfaces d'attaque.

2. Gestion améliorée des vulnérabilités

Les organisations ont adopté des évaluations continues des vulnérabilités et des stratégies de déploiement accéléré des correctifs, afin de corriger les faiblesses exploitables avant que les adversaires ne puissent en tirer parti.

3. Renseignements en temps réel sur les menaces

Les outils automatisés de veille sur les menaces ont permis une surveillance constante du trafic réseau afin de détecter tout comportement anormal. La détection proactive des comportements anormaux a permis de réagir immédiatement aux intrusions potentielles.

4. Gestion des identités et des accès (IAM)

Les principes du moindre privilège et les systèmes d'authentification multifactorielle (MFA) ont été mis en œuvre dans tous les systèmes critiques, réduisant ainsi les possibilités d'accès non autorisé.

5. Systèmes de surveillance avancés

Les plateformes SIEM optimisées par l'apprentissage automatique ont permis une surveillance robuste des activités sur l'ensemble du réseau, améliorant ainsi la détection des événements et l'efficacité des réponses.

Réponses réglementaires et collaboratives

Réponses réglementaires et collaboratives

Les régulateurs et les gouvernements mondiaux ont collaboré pour relever les défis posés par Salt Typhoon. Leurs mesures stratégiques comprenaient :

Signalement obligatoire des incidents : des délais plus stricts pour la divulgation des violations ont permis de garantir des réponses rapides aux menaces émergentes.

Partage transfrontalier de renseignements : la coordination transnationale a permis aux opérateurs d'échanger les meilleures pratiques et les indicateurs de menace en temps réel.

Normalisation et conformité : les organisations ont adopté des cadres industriels, notamment ISO/IEC 27001 et NIST SP 800-53, renforçant ainsi la sécurité et instaurant une résilience opérationnelle.

Étude de cas clé

Des organismes de réglementation tels que la Cybersecurity and Infrastructure Security Agency (CISA) ont facilité la collaboration entre plusieurs agences, travaillant avec des opérateurs privés pour effectuer des analyses approfondies et mettre en place des défenses efficaces contre de futurs incidents.

Bâtir la résilience future

Salt Typhoon des arguments convaincants en faveur d'une réévaluation de la résilience des réseaux de télécommunications. La voie à suivre exige une vigilance sans faille et des investissements tant dans les technologies que dans les compétences de la main-d'œuvre.

Les organisations doivent établir des priorités :

Chiffrement quantique sécurisé : le passage à des méthodes de chiffrement résistantes au décryptage quantique garantit la confidentialité à long terme.

Sécurité basée sur la blockchain : la technologie blockchain permet de renforcer la sécurité et l'intégrité des échanges de données.

Développement des effectifs : la formation du personnel en matière de détection, d'atténuation et de respect des cadres de conformité actualisés garantit la compétence opérationnelle.

Gouvernance adaptative : des structures de gouvernance complètes, adaptées aux défis sécuritaires en constante évolution, permettent une gestion proactive des menaces.

Salt Typhoon de 2024 ont redéfini le paysage de la cybersécurité dans le domaine des télécommunications. Ces incidents ont mis en évidence les capacités extraordinaires des acteurs malveillants modernes, tout en soulignant l'importance d'une infrastructure souveraine et fortifiée. En adoptant des stratégies défensives avant-gardistes et en favorisant les cadres collaboratifs, les organisations peuvent se préparer aux défis complexes de demain. La résilience, la précision et les mesures de sécurité proactives sont essentielles pour protéger l'infrastructure de communication critique qui sous-tend la société mondiale.

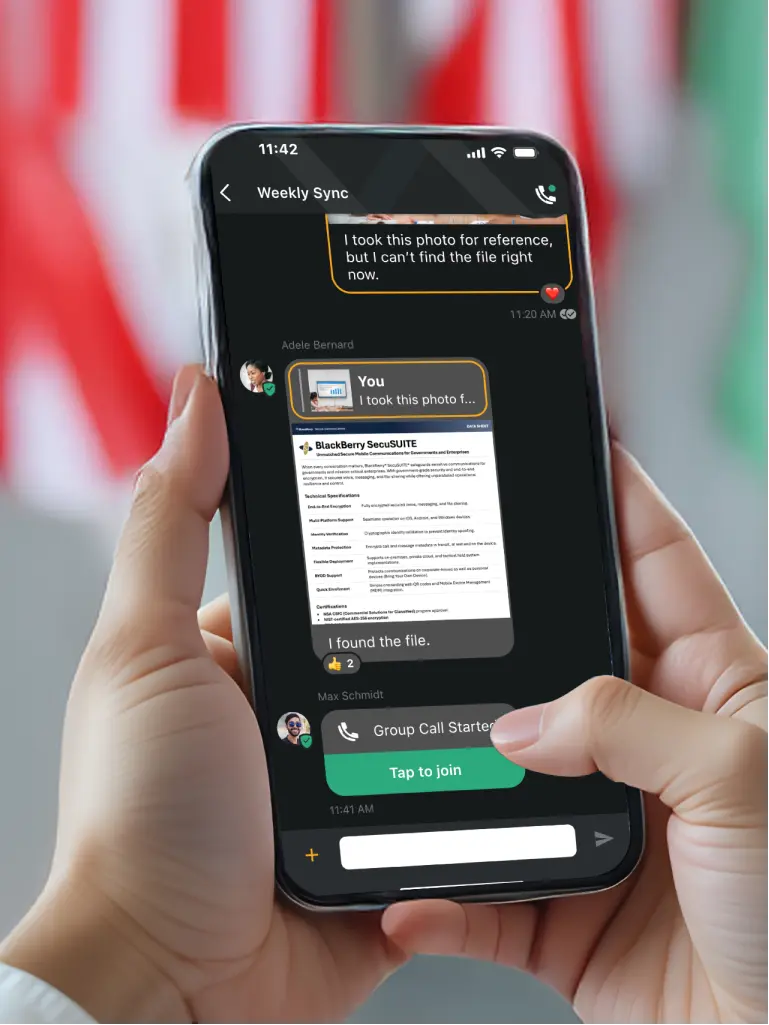

BlackBerry pour des communications vocales et textuelles sécurisées

Assurez-vous que toutes les conversations et communications sont sécurisées

BlackBerry ® SecuSUITE ® offre une sécurité certifiée de niveau souverain pour garantir la confidentialité, la vérification et la protection des communications vocales, des messages et du partage de fichiers contre toute compromission.

Démonstration BlackBerry SecuSUITE