La main-d'œuvre numérique hybride : sécuriser la mobilité d'entreprise

13 novembre 2024

·Blog

·Baldeep Dogra

C'est la recette idéale pour créer des failles de sécurité. Les déploiements d'entreprise visant à garantir une mobilité sécurisée se compliquent rapidement, en particulier lorsqu'il s'agit d'atteindre différents types de résultats.

Au niveau des logiciels, avant même de définir les objectifs finaux des utilisateurs, des directives sont émises concernant les logiciels utilisés à l'échelle de l'entreprise qui offrent des fonctionnalités de productivité de base telles que la messagerie électronique, la rédaction de documents et les tableurs. Un fournisseur se démarque clairement dans ce domaine : Microsoft.

Que se passe-t-il lorsque ce logiciel de productivité est également celui sur lequel vous comptez pour assurer votre sécurité ? La sécurité incluse est-elle « suffisante » pour votre organisation ? Dans cet article, le troisième d'une série consacrée à la sécurisation de l'environnement de travail numérique hybride, nous explorons l'expérience utilisateur ainsi que la nécessité de travailler dans un environnement numérique sécurisé offrant un niveau élevé de confidentialité des données.

Sécuriser la main-d'œuvre numérique

Dans le premier article de cette série, intitulé « La main-d'œuvre numérique hybride : comment optimiser la sécurité et la productivité », nous avons exploré la nature omniprésente des données et les défis qui y sont associés. Dans notre deuxième article, intitulé « Intégration transparente : BlackBerry Work la sécurité avec Apple et Microsoft », nous avons exploré le rôle que joue l'expérience utilisateur pratique dans le maintien d'une productivité mobile optimale, tout en veillant à ce que la sécurité ne soit pas reléguée au second plan.

Passons maintenant à la troisième partie.

Lancez-moi !

Quand je dis « Start Me Up ! », vous vous souvenez peut-être que cette chanson à succès des Rolling Stones a joué un petit rôle dans le lancement d'un produit phare de Microsoft dans les années 1990. Cependant, nous n'allons pas parler en détail de Windows 95 ni de la danse exécutée par Steve Ballmer sur scène pendant le lancement de ce produit. Même si je pense que l'on peut affirmer que cette période a marqué le début d'un nouveau chapitre pour Microsoft, axé sur l'expérience utilisateur. Mis à part les problèmes initiaux de stabilité et d'ergonomie, l'expérience utilisateur s'est améliorée au fil du temps et les produits associés sont devenus omniprésents.

Cependant, les versions ultérieures ont également accru le besoin de correctifs de sécurité. Les correctifs ont vraiment commencé à prendre de l'importance à mesure que les menaces devenaient plus sophistiquées et révélaient les failles initiales de la pile de sécurité Microsoft.

À titre d'exemple, vous souvenez-vous de l'époque où les appareils BlackBerry étaient au sommet de leur popularité ? Microsoft avait lancé « ActiveSync for mobile » afin de permettre la réception d'e-mails sur des appareils autres que BlackBerry. Une bonne initiative en termes d'expérience utilisateur et de choix, mais problématique sur le plan de la sécurité, car les deux extrémités de la connexion ActiveSync étaient, en substance, exposées. Cela avait suscité des discussions et des inquiétudes.

En 2024, de nombreuses lacunes subsistent, et elles ont été dénoncées publiquement par le PDG, qui a promis de mettre davantage l'accent sur la sécurité. Cependant, je me pose une question : sans avoir recours à davantage de correctifs et de fonctionnalités de sécurité supplémentaires, comment intégrer la sécurité dans des produits déjà existants, à moins de les reconstruire entièrement ?

Une approche de sécurité « Better Together » (Mieux ensemble)

Votre organisation peut-elle se permettre de dépendre de Microsoft Intune pour sécuriser les produits Microsoft dans votre environnement ? De nombreuses organisations considèrent cette approche comme peu coûteuse ou rentable. Cependant, le coût total de possession (TCO) lié à l'utilisation de Microsoft Intune peut s'avérer difficile à long terme, car vous devrez combler des lacunes en matière de sécurité qui peuvent s'avérer complexes et coûteuses.

Prenons l'exemple d'une étude récente menée par Sedulo Inc. sur le coût total de possession (TCO) des déploiements Microsoft Intune. Sedulo a mis en évidence ce qu'il appelle le « coût réel de la gratuité », en s'appuyant sur des exemples concrets de clients pour montrer pourquoi le déploiement d'Intune n'est pas nécessairement rentable.

Nous avons déjà vu ce scénario auparavant, et dans ce cas précis, l'entreprise a détecté des lacunes en matière de sécurité et de confidentialité des données, mais aussi des lacunes supplémentaires en matière de connectivité et de productivité sécurisées. Le rapport a conclu que des outils tiers étaient nécessaires pour combler ces lacunes, ce qui conduit à des résultats regrettables.

Un exemple concerne un client Microsoft Intune qui a déployé le module complémentaire de sécurité E5 de Microsoft et la suite Intune. Leur VAN (valeur actuelle nette) sur trois ans a entraîné un coût total de possession (TCO) pouvant atteindre 14,4 millions de dollars de pertes. Et l'organisation présentait encore des lacunes en matière de sécurité, notamment en ce qui concerne les fuites de données, ce qui pourrait entraîner des coûts supplémentaires imprévus à long terme.

Selon l'analyse, la déclassification de certaines références Microsoft et le remplacement des solutions de connectivité par BlackBerry® Unified Endpoint Management (UEM) auraient permis de réduire cette perte de coût total de possession de près de moitié, soit une économie pouvant atteindre 7,2 millions de dollars sur trois ans, tout en renforçant la sécurité et en améliorant la productivité.

Cet exemple montre qu'il faut une stratégie, mais laquelle ? La réponse est simple : si vous déployez une solution qui ne privilégie pas la sécurité, vous devez adopter une approche axée sur la sécurité en adoptant une vision « Better Together ».

Comment BlackBerry UEM avec Microsoft Intune

BlackBerry a développé le UEM il y a environ 25 ans avec une approche axée sur la sécurité, et reste aujourd'hui leader sur ce marché. L'innovation continue UEMBlackBerry UEMse traduit par une interopérabilité Microsoft robuste, supérieure à UEM autres UEM . Par exemple, vos employés peuvent consulter, modifier et partager des documents Microsoft Office en toute sécurité sur leur mobile (BlackBerry® Bridge), l'intégration à Microsoft Teams est transparente et les fonctionnalités nécessaires telles que l'accès conditionnel Microsoft et les politiques de conformité sont prises en charge.

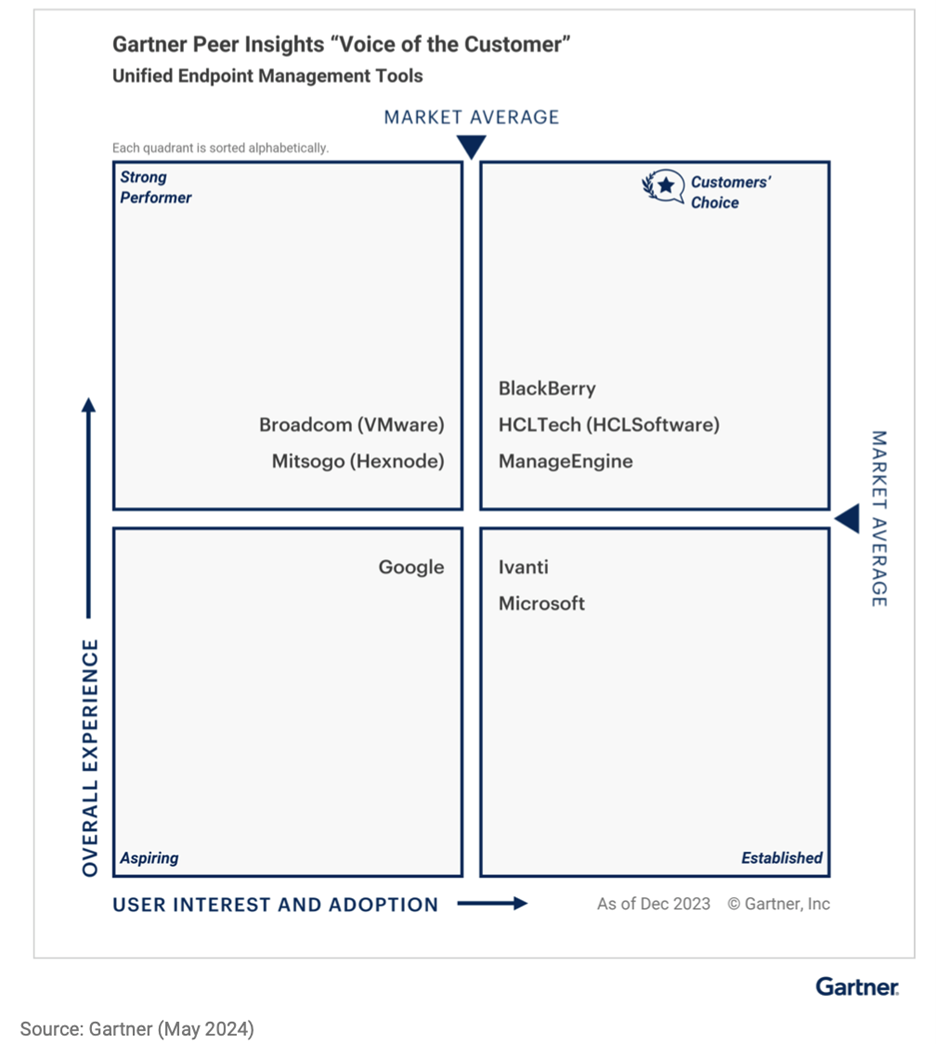

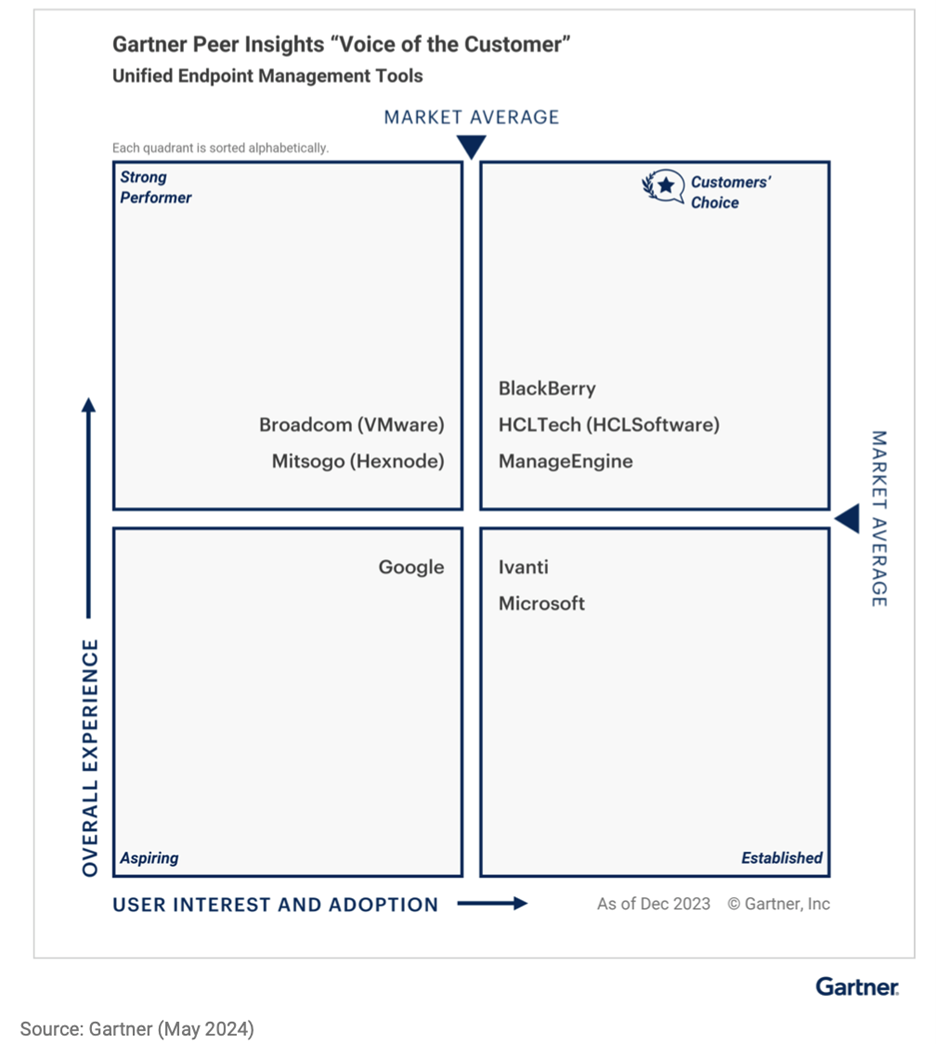

Notre approche axée sur la sécurité comble les lacunes, tandis que l'innovation continue stimule la productivité avec les produits Microsoft. Et oui, BlackBerry UEM vous UEM de gérer efficacement tous les appareils, qu'ils fonctionnent sous iOS®, Android™, Windows® ou IoT. Vous les trouverez tous sur une plateforme unifiée. Toutes ces raisons, et bien d'autres encore, expliquent pourquoi nos clients actuels apprécient BlackBerry UEM ont désigné BlackBerry comme « Gartner Peer Insights Choice » dans le domaine de UEM, deux années de suite.

Conclusion

La gestion unifiée des terminaux (UEM) n'est pas seulement un outil, c'est aussi une approche stratégique pour gérer les complexités du lieu de travail numérique moderne. Rejoignez les gouvernements et les organisations leaders mondiaux en mettant en œuvre BlackBerry UEM, afin de garantir à la fois la productivité et la sécurité de votre organisation. Vous n'avez plus à choisir entre l'un ou l'autre.

Contactez-nous et commençons ensemble votre transition vers une main-d'œuvre numérique plus sécurisée.

La main-d'œuvre numérique hybride : sécuriser la mobilité d'entreprise

13 novembre 2024

·Blog

·Baldeep Dogra

C'est la recette idéale pour créer des failles de sécurité. Les déploiements d'entreprise visant à garantir une mobilité sécurisée se compliquent rapidement, en particulier lorsqu'il s'agit d'atteindre différents types de résultats.

Au niveau des logiciels, avant même de définir les objectifs finaux des utilisateurs, des directives sont émises concernant les logiciels utilisés à l'échelle de l'entreprise qui offrent des fonctionnalités de productivité de base telles que la messagerie électronique, la rédaction de documents et les tableurs. Un fournisseur se démarque clairement dans ce domaine : Microsoft.

Que se passe-t-il lorsque ce logiciel de productivité est également celui sur lequel vous comptez pour assurer votre sécurité ? La sécurité incluse est-elle « suffisante » pour votre organisation ? Dans cet article, le troisième d'une série consacrée à la sécurisation de l'environnement de travail numérique hybride, nous explorons l'expérience utilisateur ainsi que la nécessité de travailler dans un environnement numérique sécurisé offrant un niveau élevé de confidentialité des données.

Sécuriser la main-d'œuvre numérique

Dans le premier article de cette série, intitulé « La main-d'œuvre numérique hybride : comment optimiser la sécurité et la productivité », nous avons exploré la nature omniprésente des données et les défis qui y sont associés. Dans notre deuxième article, intitulé « Intégration transparente : BlackBerry Work la sécurité avec Apple et Microsoft », nous avons exploré le rôle que joue l'expérience utilisateur pratique dans le maintien d'une productivité mobile optimale, tout en veillant à ce que la sécurité ne soit pas reléguée au second plan.

Passons maintenant à la troisième partie.

Lancez-moi !

Quand je dis « Start Me Up ! », vous vous souvenez peut-être que cette chanson à succès des Rolling Stones a joué un petit rôle dans le lancement d'un produit phare de Microsoft dans les années 1990. Cependant, nous n'allons pas parler en détail de Windows 95 ni de la danse exécutée par Steve Ballmer sur scène pendant le lancement de ce produit. Même si je pense que l'on peut affirmer que cette période a marqué le début d'un nouveau chapitre pour Microsoft, axé sur l'expérience utilisateur. Mis à part les problèmes initiaux de stabilité et d'ergonomie, l'expérience utilisateur s'est améliorée au fil du temps et les produits associés sont devenus omniprésents.

Cependant, les versions ultérieures ont également accru le besoin de correctifs de sécurité. Les correctifs ont vraiment commencé à prendre de l'importance à mesure que les menaces devenaient plus sophistiquées et révélaient les failles initiales de la pile de sécurité Microsoft.

À titre d'exemple, vous souvenez-vous de l'époque où les appareils BlackBerry étaient au sommet de leur popularité ? Microsoft avait lancé « ActiveSync for mobile » afin de permettre la réception d'e-mails sur des appareils autres que BlackBerry. Une bonne initiative en termes d'expérience utilisateur et de choix, mais problématique sur le plan de la sécurité, car les deux extrémités de la connexion ActiveSync étaient, en substance, exposées. Cela avait suscité des discussions et des inquiétudes.

En 2024, de nombreuses lacunes subsistent, et elles ont été dénoncées publiquement par le PDG, qui a promis de mettre davantage l'accent sur la sécurité. Cependant, je me pose une question : sans avoir recours à davantage de correctifs et de fonctionnalités de sécurité supplémentaires, comment intégrer la sécurité dans des produits déjà existants, à moins de les reconstruire entièrement ?

Une approche de sécurité « Better Together » (Mieux ensemble)

Votre organisation peut-elle se permettre de dépendre de Microsoft Intune pour sécuriser les produits Microsoft dans votre environnement ? De nombreuses organisations considèrent cette approche comme peu coûteuse ou rentable. Cependant, le coût total de possession (TCO) lié à l'utilisation de Microsoft Intune peut s'avérer difficile à long terme, car vous devrez combler des lacunes en matière de sécurité qui peuvent s'avérer complexes et coûteuses.

Prenons l'exemple d'une étude récente menée par Sedulo Inc. sur le coût total de possession (TCO) des déploiements Microsoft Intune. Sedulo a mis en évidence ce qu'il appelle le « coût réel de la gratuité », en s'appuyant sur des exemples concrets de clients pour montrer pourquoi le déploiement d'Intune n'est pas nécessairement rentable.

Nous avons déjà vu ce scénario auparavant, et dans ce cas précis, l'entreprise a détecté des lacunes en matière de sécurité et de confidentialité des données, mais aussi des lacunes supplémentaires en matière de connectivité et de productivité sécurisées. Le rapport a conclu que des outils tiers étaient nécessaires pour combler ces lacunes, ce qui conduit à des résultats regrettables.

Un exemple concerne un client Microsoft Intune qui a déployé le module complémentaire de sécurité E5 de Microsoft et la suite Intune. Leur VAN (valeur actuelle nette) sur trois ans a entraîné un coût total de possession (TCO) pouvant atteindre 14,4 millions de dollars de pertes. Et l'organisation présentait encore des lacunes en matière de sécurité, notamment en ce qui concerne les fuites de données, ce qui pourrait entraîner des coûts supplémentaires imprévus à long terme.

Selon l'analyse, la déclassification de certaines références Microsoft et le remplacement des solutions de connectivité par BlackBerry® Unified Endpoint Management (UEM) auraient permis de réduire cette perte de coût total de possession de près de moitié, soit une économie pouvant atteindre 7,2 millions de dollars sur trois ans, tout en renforçant la sécurité et en améliorant la productivité.

Cet exemple montre qu'il faut une stratégie, mais laquelle ? La réponse est simple : si vous déployez une solution qui ne privilégie pas la sécurité, vous devez adopter une approche axée sur la sécurité en adoptant une vision « Better Together ».

Comment BlackBerry UEM avec Microsoft Intune

BlackBerry a développé le UEM il y a environ 25 ans avec une approche axée sur la sécurité, et reste aujourd'hui leader sur ce marché. L'innovation continue UEMBlackBerry UEMse traduit par une interopérabilité Microsoft robuste, supérieure à UEM autres UEM . Par exemple, vos employés peuvent consulter, modifier et partager des documents Microsoft Office en toute sécurité sur leur mobile (BlackBerry® Bridge), l'intégration à Microsoft Teams est transparente et les fonctionnalités nécessaires telles que l'accès conditionnel Microsoft et les politiques de conformité sont prises en charge.

Notre approche axée sur la sécurité comble les lacunes, tandis que l'innovation continue stimule la productivité avec les produits Microsoft. Et oui, BlackBerry UEM vous UEM de gérer efficacement tous les appareils, qu'ils fonctionnent sous iOS®, Android™, Windows® ou IoT. Vous les trouverez tous sur une plateforme unifiée. Toutes ces raisons, et bien d'autres encore, expliquent pourquoi nos clients actuels apprécient BlackBerry UEM ont désigné BlackBerry comme « Gartner Peer Insights Choice » dans le domaine de UEM, deux années de suite.

Conclusion

La gestion unifiée des terminaux (UEM) n'est pas seulement un outil, c'est aussi une approche stratégique pour gérer les complexités du lieu de travail numérique moderne. Rejoignez les gouvernements et les organisations leaders mondiaux en mettant en œuvre BlackBerry UEM, afin de garantir à la fois la productivité et la sécurité de votre organisation. Vous n'avez plus à choisir entre l'un ou l'autre.

Contactez-nous et commençons ensemble votre transition vers une main-d'œuvre numérique plus sécurisée.